En el año 2013 Edward Snowden arriesgo su vida para que nos enteremos sobre los programas de vigilancia masiva que tiene la NSA. Cuatro años después realicé una investigación como trabajo final de especialización para la Maestría de Seguridad Informática de la UBA.

El resumen del trabajo:

En 2013, Edward Snowden filtró miles de documentos de la Agencia Nacional de Seguridad de los Estados Unidos (NSA por sus siglas en inglés) a los periodistas Glenn Greenwald y Laura Poitras. Desde entonces se han publicado decenas de reportajes periodísticos a nivel mundial que revelan programas de vigilancia masiva de alcance global.

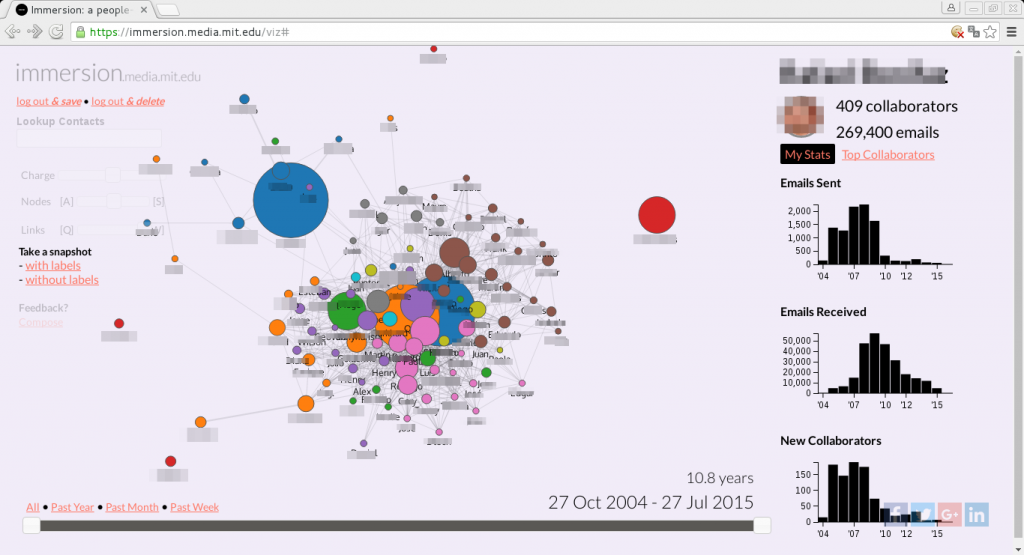

Las filtraciones muestran que esta agencia tiene la capacidad de recolectar las comunicaciones de Internet. Cables de fibra óptica, comunicaciones satelitales y telefonía celular son algunas de los medios sobre los que la agencia recolecta información. Las grandes empresas de Internet entregan los datos sus usuarios a esta agencia. Si esto no es suficiente se recurre a los ataques informáticos para buscar la información restante.

Las comunicaciones recolectadas son procesadas en sistemas sofisticados. Los mismos permiten a los analistas de la NSA encontrar información a través de buscadores similares al de Google o DuckDuckGo que operan sobre las comunicaciones privadas de quiénes usan Internet.

Si bien la NSA sostiene que los programas de vigilancia se realizan con el fin de combatir el terrorismo. Se revelaron operaciones que muestran espionaje político y a sectores estratégicos de países alrededor del mundo. En este trabajo se enfatiza el caso de América Latina.

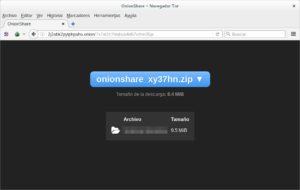

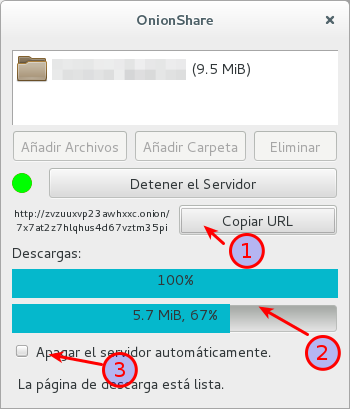

El documento completo se lo puede descargar acá:

- Biblioteca Digital Facultad de Economía UBA (pdf)

- La NSA Según las Revelaciones de Snowden (pdf)

- La NSA Según las Revelaciones de Snowden (odt)

- Archive.org en varios formatos

- Torrent

Un documento más corto lo publiqué en CIBSI y lo pueden descargar acá.