Nota: Este artículo es el primer capítulo de mi tesis de Maestría en Seguridad Informática de la UBA: «Comunicaciones Secretas en Internet«

Las comunicaciones en Internet pueden ser vigiladas por agencias de inteligencia de potencias como los Estados Unidos o por estados más pequeños como es el caso de Latinoamérica. En este capítulo se expondrán de manera breve varios casos de espionaje estatal de los que se tiene conocimiento.

En la sección 1.1 se explica los alcances de vigilancia masiva realizado por los Estados Unidos y sus aliados según las revelaciones de Edward Snowden. En la sección 1.2 se muestran algunos casos de espionaje realizados por gobiernos de América Latina. Se finaliza el capítulo con la sección 1.3 donde se explica el modelo de amenaza sobre el cual se trabajará a lo largo del trabajo.

1.1 Vigilancia Global

Para el “Trabajo Final de Especialización en Seguridad Informática”, el autor realizó una investigación sobre las capacidades de vigilancia de La Agencia Nacional de Seguridad de los Estados Unidos (NSA por sus siglas en inglés).[1] En junio de 2013 Edward Snowden, ex contratista de la NSA, filtró miles de documentos a los periodistas Glenn Greenwald y Laura Poitras. Los mismos contienen información interna que muestra las capacidades de la NSA para recolectar comunicaciones de Internet de forma masiva y cómo procesa toda la información almacenada.

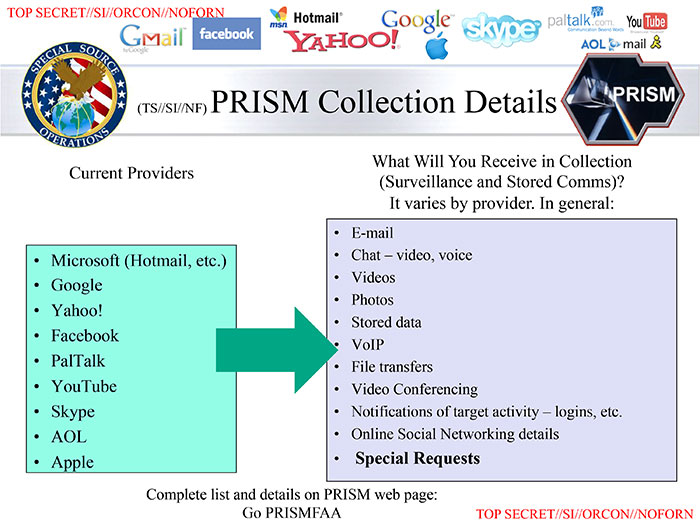

Una de las revelaciones más importantes de Snowden es el programa PRISM. En una presentación de 2013 se explica que, para entonces, en este programa participaban las empresas Microsoft, Google, Yahoo, Facebook, Paltalk, Youtube, Skype, AOL y Apple; también se anunció que Dropbox se sumaría como proveedor de información para PRISM.

Según los documentos, las corporaciones que participan en este programa entregan los datos de sus usuarios al gobierno de Estados Unidos cuando este se lo solicita. Salvo que una persona sea ciudadana de Estados Unidos y se encuentre en este país, no existe ningún tipo de protección legal. Es decir que agencias como la NSA, CIA y el FBI pueden acceder a los datos de ciudadanos extranjeros almacenados en los servidores de estas empresas sin ser informados y sin necesidad de una orden judicial.

Entre la información que se entrega a estas agencias se encuentra correos electrónicos, conversaciones de chat, videos, llamadas de voz, entre otros como se puede ver en la imagen 1. En otra diapositiva de esta misma presentación se afirma que PRISM es la principal fuente de la NSA para generar informes de inteligencia. [2]

Fuente: https://edwardsnowden.com

PRISM es una de las muchas formas que tiene la NSA para recolectar información de Internet. En la imagen 2 se puede ver una diapositiva que muestra que en 2012 la NSA recolectaba información con el apoyo de agencias de inteligencia de otros países (3rdPARTY/LIASON), interceptaba comunicaciones celulares desde misiones diplomáticas (REGIONAL), a través de ataques informáticos (CNE), directamente desde los cables de fibra óptica (LARGE CABLE) e interceptando las comunicaciones satelitales (FORNSAT).[3]

Fuente: https://edwardsnowden.com

La información recolectada luego es procesada en varios sistemas que permiten realizar búsquedas. El sistema XKEYSCORE funciona de manera similar a un buscador de Internet sobre los datos recolectados por la NSA. Para 2009, en este sistema se podía realizar búsquedas de hasta tres días de contenido de las comunicaciones y treinta días de metadatos1 de todo el tráfico recolectado de forma masiva por la NSA. Otros sistemas como Pinwale permiten almacenar datos por cinco años.[1]

Snowden describe las capacidades de estos sistemas: «Yo, sentado en mi escritorio, tenía la facultad de intervenir al que fuera, desde un contador hasta un juez federal e incluso el presidente, siempre y cuando tuviera su correo electrónico personal.» [4]

La NSA no es la única agencia de Estados Unidos que espía en Internet. Revelaciones realizadas por Wikileaks en el año 2017 muestran documentos de la CIA que ponen en evidencia la capacidad de esta agencia para explotar fallos de seguridad en sistemas operativos de computadoras, celulares, televisiones inteligentes, entre otros.[5]

En diciembre de 2011 Wikileaks realizó la primera publicación de los documentos conocidos como Spyfiles. En esta entrega se denunció la existencia de 160 empresas, ubicadas en países tecnológicamente desarrollados, que venden productos de vigilancia a gobiernos a nivel mundial. Software como el de la empresa sudafricana Vastech permite grabar las llamadas telefónicas de naciones enteras, otras soluciones permite registrar la ubicación de todos los teléfonos celulares en una ciudad. Empresas como la italiana Hacking Team o la francesa Vupen venden software para instalar malware en teléfonos celulares y tomar control remoto. En ese entonces soportaban Android, Iphone y Blackberry. Revelaciones similares se realizaron en 2013 y 2014.[6] [7]

1.2 Vigilancia Estatal en América Latina

No es necesario tener las capacidades de vigilancia de gobiernos como Estados Unidos para vigilar a los ciudadanos de un país. Es suficiente tener los recursos para comprar las soluciones ofertadas por las empresas que venden tecnologías de vigilancia. En los últimos años sucedieron revelaciones que muestran que gobiernos de América Latina compraron software de vigilancia y que lo han utilizado para espiar a periodistas, activistas y políticos.

En julio de 2015, la empresa italiana Hacking Team fue vulnerada electrónicamente y se hicieron públicos 400 gigabytes de información. Un informe realizado por la organización chilena Derechos Digitales basada en la información filtrada muestra que Brasil, Chile, Colombia, Ecuador, Honduras, México y Panamá compraron licencias de software de esta empresa; mientras que Argentina, Guatemala, Paraguay, Uruguay y Venezuela mantuvieron negociaciones que, hasta julio de 2015, no se concretaron. [8]

Un video de Hacking Team filtrado a Wikileaks describe el tipo de software que ellos ofertaban a gobiernos en 2011. El mismo dice tener la capacidad de infectar teléfonos y computadoras de forma remota o con acceso físico. Una vez que el dispositivo está infectado, se tiene control remoto sobre el mismo y se puede vigilar su actividad. Comunicaciones cifradas, documentos editados, impresiones, capturas de actividad en el teclado (keylogger), mensajería instantánea son algunas de las actividades que se puede monitorear de forma remota.[9] En otro documento promocional de 2011 se dice que tiene la capacidad de monitorear desde unas pocas personas hasta algunos miles. [10] Basado en información de las filtraciones, el informe de Derechos Digitales dice que en México, Panamá y Ecuador se utilizó el software Hacking Team para espionaje político.

En la imagen 3 se puede ver un gráfico que detalla cuánto gastaron los países de América Latina en el software de Hacking Team. El medio periodístico Animal Político de México hizo otra investigación sobre los documentos y determinó que México es el país que más dinero pagó a Hacking Team a nivel mundial y Chile ocupa el quinto lugar.[11]

NSO es una empresa Israelita que vende el software Pegasus, que de manera similar al de Hacking Team, permite tomar control remoto de teléfonos celulares. En una investigación realizada por el laboratorio Citizen Lab de la Universidad de Toronto sobre el uso de Pegasus a nivel mundial mostró que México es el país que más utiliza este software.[12]

Las organizaciones R3D, Article 19 y SocialTIC realizaron el reporte “Gobierno Espía” que analiza el uso de este software en México. El reporte mostró intentos de infectar teléfonos celulares de periodistas y activistas políticos que denunciaron casos de violencia y corrupción en ese país. Entre las víctimas se encuentran miembros del Centro de Derechos Humanos Miguel Agustín Pro Juárez que denunciaron el caso de los 43 estudiantes desaparecidos de Ayotzinapa.[13]

Fuente: Derechos Digitales

La periodista Carmen Aristegui denunció el caso de corrupción Casa Blanca que vincula al presidente mexicano Enrique Peña Nieto en su programa Aristegui Noticias. Luego de esto, ella fue otra de las víctimas de intentos de infección del software de NSO. Al no poder vulnerar el teléfono de la periodista intentaron infectar el teléfono de su hijo, que en ese entonces era menor de edad. Esto muestra que no hay que ser político, periodista o activista para ser víctima de espionaje; basta con ser hijo o cercano a alguien a quién un estado quiere vigilar para que las comunicaciones puedan ser intervenidas.

La empresa alemana Fin Fisher vende soluciones similares a las de Hacking Team y NSO. Para su funcionamiento necesita tener servidores en Internet a los que reporta la actividad de los dispositivos infectados. Citizen Lab encontró cómo identificar estos servidores al enviar cierto tipo de peticiones. Para eso utilizaron herramientas como ZMAP2 para explorar todas las direcciones públicas IPV4 de Internet. Con esto identificaron 33 posibles clientes ubicados en 32 países; en el listado aparecen México, Venezuela y Paraguay. Debido a las limitaciones del estudio no se sabe exactamente quiénes están utilizando el software de Fin Fisher para espiar, pero sí que se lo ha utilizado en estos países.[14]

Otro caso que puso en evidencia Citizen Lab es el denominado PACRAT. En el mismo se identificó infraestructura compartida por varios países de la región, así como campañas para intentar infectar con código malicioso computadoras o robar contraseñas a través de phishing3. Entre los países que aparecen en este estudio se encuentran Argentina, Ecuador, Brasil y Venezuela. En este caso el espionaje se dio a políticos, periodistas y activistas. [15]

Casos como los de Hacking Team, NSO, Fin Fisher y PACRAT muestran que gobiernos en América Latina adquieren tecnología de vigilancia. La misma que debería ser utilizada para combatir el crimen se utiliza también para espiar a políticos, periodistas o activistas. Esto se hace incluso al margen de la ley.[8] En los cuatro casos se trata de vigilancia dirigida; es decir que se quiere espiar a ciertas personas en particular.

La vigilancia masiva es cuando se espía o se recolecta datos de forma masiva a una población determinada. La Fundación de la Frontera Electrónica (EFF por sus siglas en inglés) coordinó una investigación en 12 países de América Latina para conocer las capacidades de vigilancia de los gobiernos de estos países.[16]

De los países en los que se realizó la investigación, se determinó que en México, Honduras, Colombia, Perú, Argentina y Chile existe obligación legal de las operadoras de telecomunicaciones de recolectar datos de sus abonados. Esta obligación va desde al menos un año en Chile hasta los 5 años en Colombia y Honduras.

En todos los casos para que el gobierno pueda acceder a la información recolectada se requiere una orden judicial. La excepción a la regla es México donde el gobierno puede acceder a los datos de localización en tiempo real.

La organización Privacy International realizó en 2015 una investigación sobre la vigilancia en Colombia. En la misma se muestra que en 2013, la policía colombiana gastó 28 millones de dólares estadounidenses para el fortalecimiento de la Plataforma Única de Monitoreo y Análisis (PUMA). Más de la mitad de esta inversión se utilizó para:

… software y hardware básicos necesarios para convertir PUMA en un sistema completo de interceptación legal, capaz de recopilar datos y contenido de llamadas de voz, VoIP, tráfico de Internet y redes sociales en 12 de los proveedores de servicios de telecomunicaciones de Colombia –cuatro redes de datos móviles y voz (Claro, Tigo, Avantel y Movistar) y ocho proveedores de servicios de Internet (Une, Telefónica, Emcali, Metrotel, ETB, Telebucaramanga, Telmex y EPM). [17]

Este contrato fue firmado con la empresa Verint aunque luego se canceló; sin embargo, dice el informe, el proyecto PUMA sigue activo.

El objetivo de este trabajo no es detallar todos los casos de vigilancia por parte de gobiernos en América Latina. Sin embargo, es importante saber que los gobiernos de la región tienen la capacidad de vigilar a sus ciudadanos y que en varias ocasiones abusaron de ese poder, incluso al margen de la ley.

1.3 Modelo de Amenaza

En las secciones previas de este capítulo se vio que existen varias formas en la que los gobiernos y empresas pueden espiar las comunicaciones en Internet. Con la vigilancia masiva se intenta espiar o recolectar la información de poblaciones enteras y con la vigilancia dirigida se busca espiar a un grupo específico de gente.

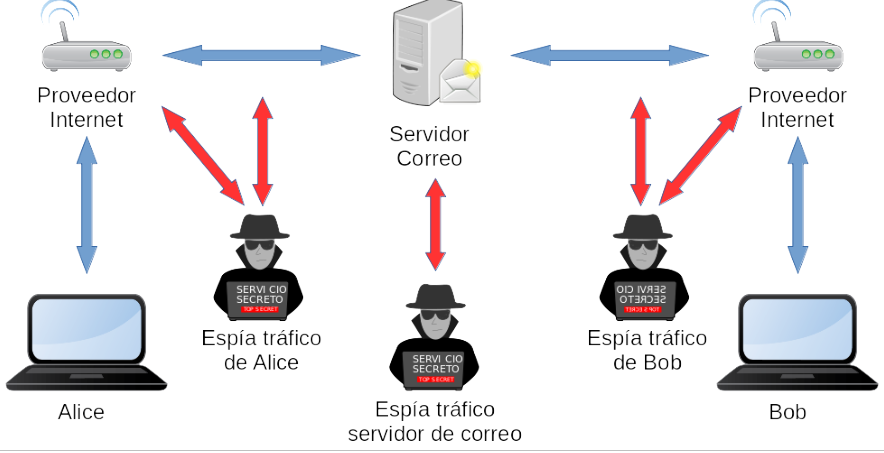

El modelo de amenaza que busca mitigar este trabajo es el de vigilancia masiva. Se quiere proteger el tráfico de la comunicación de posibles actores que podrían espiarlo. Estos podrían ser los proveedores de Internet o cualquier otro que pueda interceptar las comunicaciones en tránsito. Además se quiere proteger las comunicaciones de las personas u organizaciones que proveen los servicios de comunicación como correo electrónico, chat y voz sobre IP.

La imagen 4 explica el modelo de amenaza para el caso de correo electrónico; pero es un esquema similar a cualquier tipo de servicio. La conexión a Internet de Alice o Bob podría ser espiada por su proveedor local de Internet o por cualquier ruteador en el medio hasta llegar al servidor de correo. El proveedor de correo electrónico podría espiar los correos de todos sus usuarios.

Fuente: Elaboración propia con gráficos de Openclipart

En este trabajo no se analiza el modelo de amenaza de atacantes como NSO, Fin Fisher o Hacking Team. Es importante tomar en cuenta la seguridad de las terminales de comunicación debido a que si alguna estuviera infectada con software malicioso pondría en riesgo la comunicación

1Metadatos son los datos que describen a los datos.

2ZMAP es una herramienta que permite escanear todas las direcciones IPv4 públicas. Disponible en: https://zmap.io/

3Ataque informático que intenta robar claves a través de páginas falsas similares a las reales.

Referencias

[1] R. Bonifaz, “La NSA Según las Revelaciones de Snowden”, Facultad de Ciencias Económicas. Universidad de Buenos Aires, 2017.

[2] “PRISM/US-984XN Overview”, abr-2013. [En línea]. Disponible en: https://edwardsnowden.com/2013/06/07/prism-overview-slides/.

[3] “NSA’s global interception network”, Electrospaces.net, 03-dic-2013. [En línea]. Disponible en: https://electrospaces.blogspot.com.ar/2013/12/nsas-global-interception-network.html. [Consultado: 19-jun-2017].

[4] B. M. Tecnología, “La poderosa herramienta de EE.UU. para vigilarlo todo en internet”, BBC Mundo, 08-ene-2013. [En línea]. Disponible en: c. [Consultado: 22-abr-2017].

[5] Wikileaks, “Vault7 – Home”, 07-mar-2017. [En línea]. Disponible en: https://wikileaks.org/ciav7p1/. [Consultado: 18-dic-2017].

[6] Wikileaks, “The Spy Files”, 01-dic-2011. [En línea]. Diponible en: https://wikileaks.org/the-spyfiles.html. [Consultado: 06-sep-2017].

[7] Wikileaks, “Spy Files – All Releases”, 2014. [En línea]. Disponible en: https://www.wikileaks.org/spyfiles/. [Consultado: 28-ago-2017].

[8] G. Pérez de Acha, “Hacking Team Malware para la Vigilancia en América Latina”. Derechos Digitales, mar-2016.

[9] Wikileaks, “Spy Files – Remote Control System: Full Intelligence on Target Users even for encrypted Communications”. [En línea]. Disponible en: https://www.wikileaks.org/spyfiles/document/hackingteam/287_remote-control-system-full-intelligence-on-target-users-even/. [Consultado: 24-ene-2018].

[10] Wikileaks, “Spy Files – Remote Control System”, oct-2011. [En línea]. Disponible en: https://www.wikileaks.org/spyfiles/document/hackingteam/147_remote-control-system/page-2/#pagination. [Consultado: 24-ene-2018].

[11] Animal Político, “México, el principal cliente de una empresa que vende software para espiar”, Animal Político, 07-jul-2015. .

[12] Citizen Lab, “The Million Dollar Dissident: NSO Group’s iPhone Zero-Days used against a UAE Human Rights Defender”, The Citizen Lab, 24-ago-2016. [En línea]. Disponible en: https://citizenlab.ca/2016/08/million-dollar-dissident-iphone-zero-day-nso-group-uae/. [Consultado: 29-dic-2017].

[13]R3D, Article 19, y SocialTIC, “Gobierno Espía”. jun-2017.

[14] Citizen Lab, “Mapping FinFisher’s Continuing Proliferation”, The Citizen Lab, 15-oct-2015. [En línea]. Disponible en: https://citizenlab.ca/2015/10/mapping-finfishers-continuing-proliferation/. [Consultado: 12-ene-2018].

[15] J. Scott-Railton, M. Marquis-Boire, C. Guarnieri, y M. Marschalek, “Packrat: Seven Years of a South American Threat Actor”, The Citizen Lab, 08-dic-2015. [En línea]. Disponible en: https://citizenlab.ca/2015/12/packrat-report/. [Consultado: 13-ene-2018].

[16] EFF, “¿Quiénes pueden vigilarnos? Infografía”, Necessary and Proportionate, 29-sep-2016. [En línea]. Disponible en: https://necessaryandproportionate.org/es/americas-reports/quienes-pueden-vigilarnos. [Consultado: 31-ene-2018].

[17] Privacy International, “Un estado en la sombra: vigilancia y orden público en Colombia”. ago-2015.

ptenik

yrp85y

rou8vg

1zput8

5kmdf1

akwp0b

5aza2s

ut4qms

v9whb5

60t8og

leph5a

tv9sou

iwn4xa