Al momento de escribir este artículo nos encontramos a nivel global en cuarentena. Cada vez más las personas necesitan herramientas para colaborar a través de Internet. Google Docs u Office 365 son herramientas tentadoras que hacen un buen trabajo y muchas veces «gratis».

En realidad el costo conlleva entregar los datos a estos proveedores. Todo documento que escribas en estas plataformas lo compartes con sus dueños: Google y Microsoft, que a su vez generan dinero con nuestros datos, por otro lado se sabe que las mismas incluso comparte nuestra información con agencias de inteligencia como lo reveló Snowden en el año 2013.

¿Se puede colaborar en Internet sin que un tercero lea nuestros documentos? La respuesta es sí, pero en distintos niveles. Hay que preguntarse, ¿dónde esta el servidor? ¿quién lo administra?¿en qué país y bajo que legislación estarán protegidos mis datos?

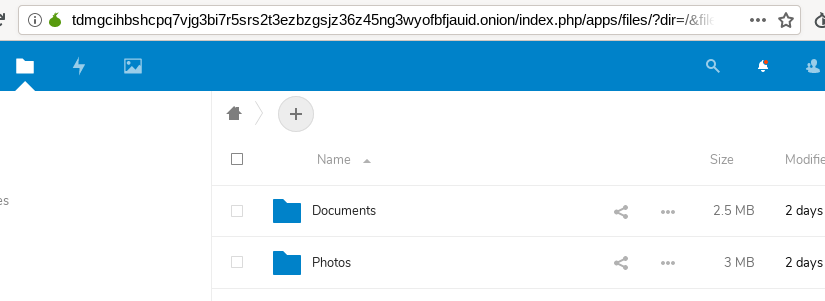

Nextcloud es una herramienta libre que la vengo utilizando durante algunos años para tener mis archivos sincronizados. En mi opinión, la forma más segura de compartir archivos con Nextcloud, es mediante Servicios Cebolla de Tor. Es algo relativamente fácil de configurar y tiene la ventaja que el servidor puede estar en mi casa, en la casa de mi amigo, en las oficinas de alguna organización, en cualquier lugar con Internet donde me pueda conectar a la red Tor. Incluso se puede tener carpetas sincronizadas de forma transparente.

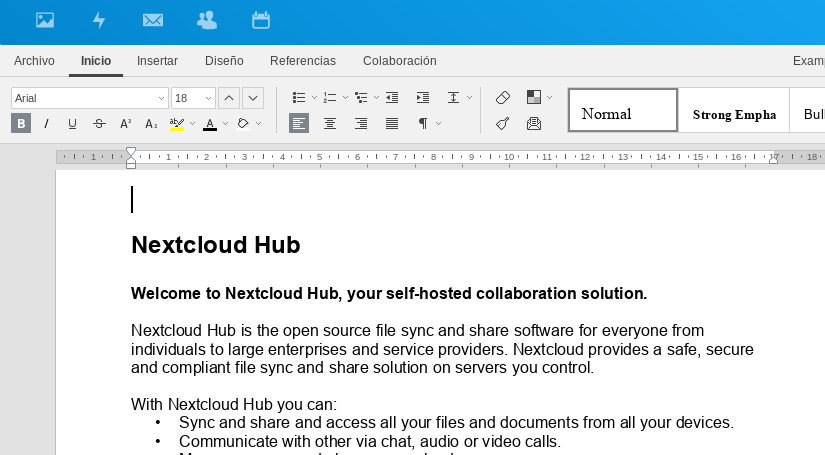

Sigue leyendo Nextcloud + OnlyOffice