Me encuentro cursando la Maestría en Seguridad Informática de la Universidad de Buenos Aires. Para graduarme debo realizar 2 trabajos, el primero para obtener el título intermedio de Especialista en Seguridad Informática y el segundo es la tesis para obtener el título de Máster en Seguridad Informática.

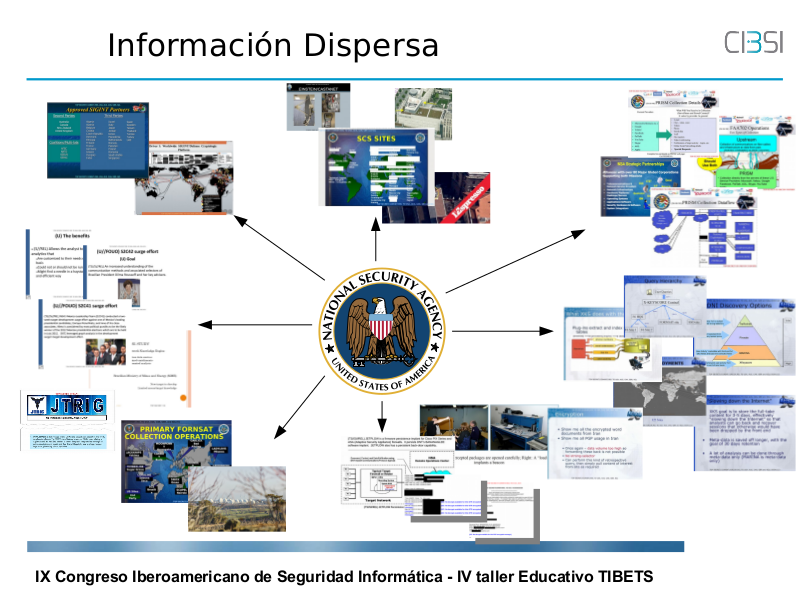

Mi primer trabajo consistió en un estudio sobre los documentos revelados por Snowden. Se han publicado varios artículos de prensa sobre estos documentos de 2013 a la fecha, pero existen pocos trabajos que realicen un análisis general para tener una visión sistémica del funcionamiento de la NSA. Básicamente intento explicar las capacidades de la NSA para recolectar y analizar información, así como también, muestro algunas operaciones de espionaje realizados por esta agencia.

Hugo Pagola, mi profesor de la maestría, me recomendó que escriba un artículo sobre los documentos de Snowden para el IX Congreso Iberoamericano de Seguridad de la Información (CIBSI) que se realizó del 1 al 3 de noviembre de este año en la Universidad de Buenos Aires. Me encantó la idea, asumí el reto y el artículo fue aceptado.

El artículo fue publicado junto a las actas de CIBSI y ahora esta disponible para descarga bajo licencia Creative Commons:

- Las Capacidades de Vigilancia de la NSA Según los Documentos de Snowden (PDF)

- Las Capacidades de Vigilancia de la NSA Según los Documentos de Snowden (ODT)