Muchas veces se quiere compartir archivos con otras personas sin depender de servicios de terceros como Google Drive que dependen de empresas que han participado en programas de espionaje como PRISM.

Una forma fácil de hacerlo es utilizando la herramienta OnionShare. Es una herramienta súper sencilla que funciona para Linux, Windows y Mac. Lo único que se requiere tener instalado es el navegador Tor tanto en la máquina que envía y recibe el archivo.

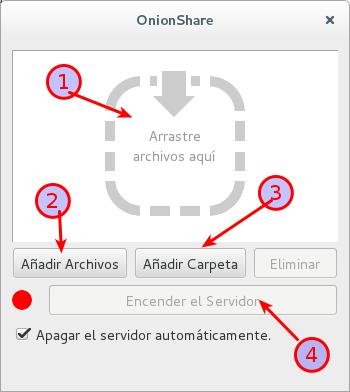

En el caso de Debian, la instalación se la hizo directo desde repositorio. Cuando se ejecuta el programa por primera vez se tiene la siguiente pantalla:

En esta pantalla se añade archivos ya sea arrastrando (1), de forma individual (2) o toda una carpeta (3). Una vez que todo esta listo se enciende el servidor y se generará un url accesible desde el navegador Tor similar a este: http://2j2abk2pytphpahu.onion/7x7at2z7hlqhus4d67vztm35pi

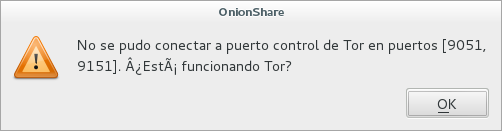

Para que esto funcione es importante correr el navegador Tor en la máquina local, sino aparecerá el siguiente mensaje.

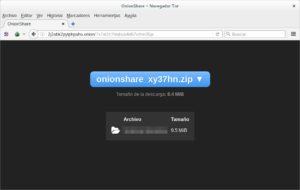

Una vez que se tiene el navegado funcionando se genera la url que mencioné antes y bastará con copiarlo al navegador Tor de las personas que deseen descargarlo.

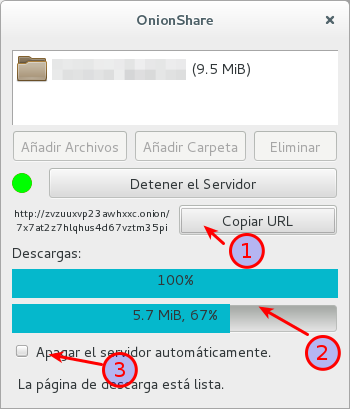

Una vez que alguien inicie una descarga, OnionShare nos avisará con una o varias barras de estado:

En «1» se tiene la opción de copiar el url para compartirlo con otras personas. En «2» se tiene la opción de ver el estado de las descargas. «3» permite apagar automáticamente el servicio OnionShare una vez que se terminaron las descargas evitando que otras puedan acceder al archivo.

Eso es todo, fácil, sencillo. Además se comparte el archivo de forma anónima y cifrada a través de un servicio oculto de Tor.