Actualicé mi clave PGP que se puede descargar desde los servidores de llaves públicas. Su fingerprint es: 38B8 6D44 6338 10DF 3334 204E CDFE 5731 6513 8A9F y esta firmado por mi clave anterior que caduca el 31 de enero de 2017.

Autor: Rafael Bonifaz

Todos a encriptar: chao HTTP hola HTTPS

La mayoría de sitios web suelen empezar con «http://», mientras que un selecto grupo empiezan con «https://». Ese selecto grupo solía estar reservado a sitios de compra en línea, bancos y una que otra institución pública. La razón es simple, cuando se ingresa a estos sistemas hay que estar seguros que nadie pueda espiar la información que se envía y recibe de estos sistemas. Por ejemplo, el usuario y la clave de un sistema de banca en línea.

La diferencia entre http y https, es que en el primero nuestra comunicación puede ser fácilmente interceptada sin que nos demos cuenta, mientras que con https esto va a ser muy difícil que suceda. ¿Existe alguna razón por la cuál nuestra actividad en línea pueda ser espiada por terceros? Considero que no, motivo por el cuál hace poco migré este sitio web de http a https. Fue bastante fácil y espero que otros también lo hagan.

¡Este 2017 todos a encriptar! Sigue leyendo Todos a encriptar: chao HTTP hola HTTPS

Artículos relacionados

Metadatos: «Dime con quién andas y te diré quién eres»

Cuando nos comunicamos a través de internet enviamos y recibimos datos. Estos datos son el contenido de nuestros correos electrónicos, de nuestros chats, las páginas que visitamos, el audio de las llamadas telefónicas, etcétera.

Por otro lado están los metadatos que son datos que describen a los datos. En el caso de un correo electrónico, por ejemplo, los metadatos son el remitente, el destinatario, la hora en el que correo electrónico fue enviado, la dirección de ip, etcétera. Información similar se podría obtener de llamadas telefónicas, chats o cualquier tipo de comunicación.

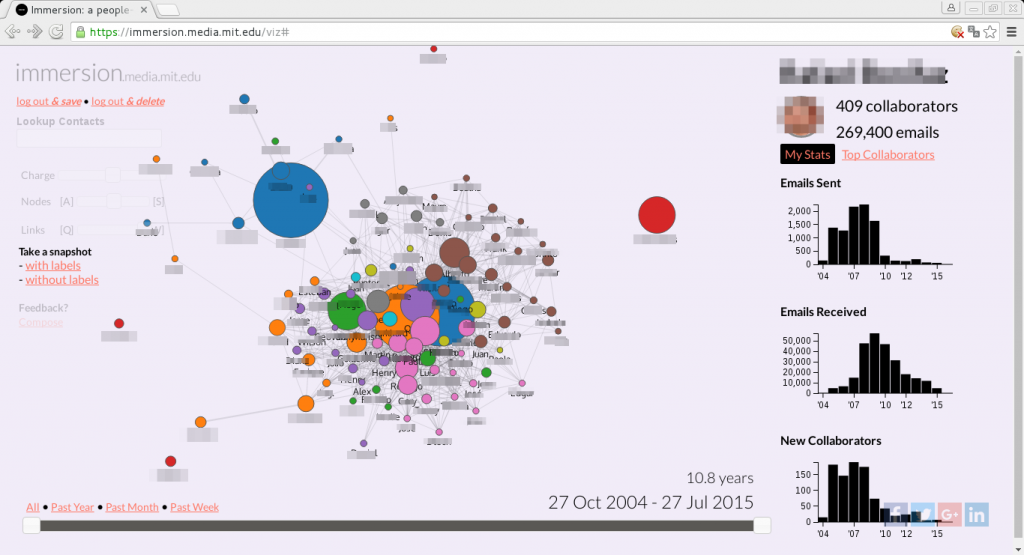

A simple vista los metadatos podrían parecer inofensivos, sin embargo almacenados durante mucho tiempo dicen mucho de una persona. El proyecto Immersion del Instituto Politécnico de Massachussetts permiten visualizar nuestra red de contactos a trevés de los metadatos que tienen empresas como Google, Yahoo o Microsoft. Solamente con la información de origen, destino y fecha en la que se enviaron los correos generó el siguiente gráfico de mi red social.  Sigue leyendo Metadatos: «Dime con quién andas y te diré quién eres»

Sigue leyendo Metadatos: «Dime con quién andas y te diré quién eres»

Artículos relacionados

¡El 2017 todos a encriptar!

Empieza el año y con esto muchos hacen sus propósitos para el inicio de un nuevo ciclo. Gracias a Snowden, Wikileaks y otros, ahora sabemos toda actividad que realizamos en internet deja huella. Cada correo, búsqueda, chat, etcétera; va llenando la información de lo que con el tiempo se convierte en un perfil de cada uno de nosotros. Por esto para este nuevo año propongo enseñar y aprender a cifrar las comunicaciones.

No es suficiente aprender a cifrar las comunicaciones ya que si las personas con las que nos comunicamos no lo saben hacer sirve de poco. Por esto es importante una vez que se aprende, replicar el conocimiento y cuando sea posible aprender en grupo.

Es así que hace unos meses con los amigos de GCOOP decidimos organizar un curso para enseñar a la gente a proteger sus comunicaciones. No importa si es la NSA, el gobierno local o algún delincuente existen 3 ingredientes indispensables para tener comunicaciones seguras: software libre, criptografía y descentralización de las comunicaciones. Sigue leyendo ¡El 2017 todos a encriptar!

Artículos relacionados

Chao Elastix hola Issabel

En octubre de 2008 inicié uno de los trabajos más lindos que nunca tuve. Fui coordinador de una comunidad de software libre. El proyecto se llamaba Elastix y permitía implementar un servidor de comunicaciones unificadas cuyo componente principal era la voz/ip. Mi trabajo en ese entonces consistía en ser un vínculo entre la comunidad que se iba formando alrededor del proyecto y Palosanto, la empresa que desarrolló el software. Ayudaba para que la gente ayude.

Lamentablemente hace pocas semanas Elastix fue vendido y con esto se cerró el ciclo de vida del que hasta ahora ha sido el proyecto de software libre ecuatoriano más representativo.

Si bien Palosanto vendió el proyecto, la comunidad sigue conectada y de las cenizas de de Elastix nació Issabel. En este momento el software es lo que era Elastix hasta hace unas semanas pero con otra imagen. Creo que esta será una nueva etapa para la gente que formó parte de la comunidad Elastix. Sin duda los retos no serán fácil, pero según he visto en su página web, la gente detrás de Issabel eran de los que más sabían y colaboraban con Elastix.

¡Éxitos a Issabel!

Mientras escribo este post me entero que Issabel no es el único fork de Elastix, ahora también esta OpenELX. ¡Éxitos también para OpenELX! Ojalá puedan sumar esfuerzos.

Artículos relacionados

Subgraph OS para la privacidad y anonimato

Me encuentro cursando la maestría de Seguridad Informática en la Universidad de Buenos Aires. Dentro del programa tuve la clase de Sistemas Operativos donde realicé un trabajo de investigación. Aproveché este trabajo para aprender sobre la Distribución Subgraph OS que esta orientada en dar privacidad y anonimato. Más allá de la distribución que todavía se encuentra en una etapa temprana de desarrollo. Existen herramientas que vienen en la misma que nos pueden permitir mejorar la privacidad en cualquier otra distirbución como Tor, cifrado de disco duro, chat cifrado, correo cifrado y más.

El conocimiento debe ser accesible para la mayor cantidad de persona, por lo que comparto este documento con licencia Creative Commons Compartir igual por si alguien quiere mejorarlo.

Artículos relacionados

Compartir de forma segura y anónima

Muchas veces se quiere compartir archivos con otras personas sin depender de servicios de terceros como Google Drive que dependen de empresas que han participado en programas de espionaje como PRISM.

Una forma fácil de hacerlo es utilizando la herramienta OnionShare. Es una herramienta súper sencilla que funciona para Linux, Windows y Mac. Lo único que se requiere tener instalado es el navegador Tor tanto en la máquina que envía y recibe el archivo.

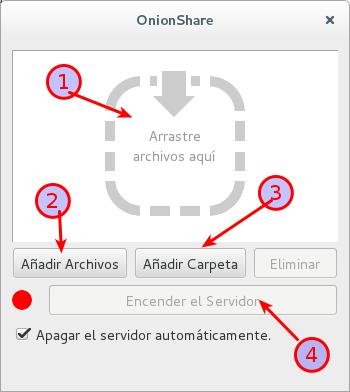

En el caso de Debian, la instalación se la hizo directo desde repositorio. Cuando se ejecuta el programa por primera vez se tiene la siguiente pantalla:

En esta pantalla se añade archivos ya sea arrastrando (1), de forma individual (2) o toda una carpeta (3). Una vez que todo esta listo se enciende el servidor y se generará un url accesible desde el navegador Tor similar a este: http://2j2abk2pytphpahu.onion/7x7at2z7hlqhus4d67vztm35pi

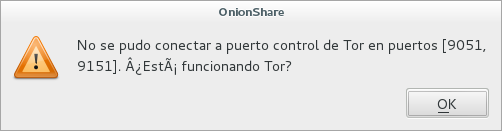

Para que esto funcione es importante correr el navegador Tor en la máquina local, sino aparecerá el siguiente mensaje.

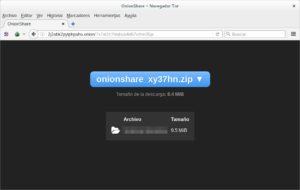

Una vez que se tiene el navegado funcionando se genera la url que mencioné antes y bastará con copiarlo al navegador Tor de las personas que deseen descargarlo.

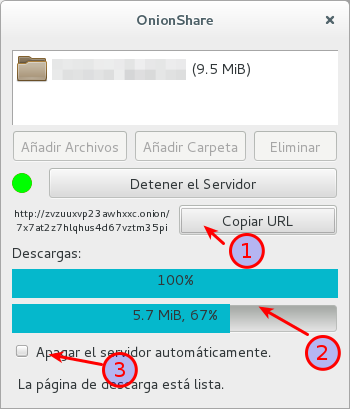

Una vez que alguien inicie una descarga, OnionShare nos avisará con una o varias barras de estado:

En «1» se tiene la opción de copiar el url para compartirlo con otras personas. En «2» se tiene la opción de ver el estado de las descargas. «3» permite apagar automáticamente el servicio OnionShare una vez que se terminaron las descargas evitando que otras puedan acceder al archivo.

Eso es todo, fácil, sencillo. Además se comparte el archivo de forma anónima y cifrada a través de un servicio oculto de Tor.

Artículos relacionados

Interceptan SMS de Telegram para espiar a usuarios en Irán

Según Reuters, usuarios de Telegram fueron vulnerados en Irán. Parte del ataque consistió, con el apoyo de las operadoras de telefonía, en interceptar mensajes SMS de autenticación cuando se añade un nuevo dispositivo. El SMS que se envía con un número cuando se activa o se cambia de teléfono en servicios como Telegram,WhatsApp, Signal u otros similares.

Una vez hecho esto se puede acceder a los contactos, historial de mensajes guardados en la «nube» ,chats de grupo etcétera. Entendería yo que los mensajes «secretos» estarían a salvo ya que se cifran en el celular.

Telegram publicó su versión y recomienda configurar una contraseña para no depender exclusivamente del SMS de verificación. Sin embargo, al igual que el chat seguro («chat secreto»), este no es el comportamiento deseado desde el principio.

Artículos relacionados

Debian ahora accesible desde servicios ocultos.

Debian anunció que varias de sus páginas web, así como sus repositorios serán accesibles a través de servicios ocultos sin salir de la red Tor.

Artículos relacionados

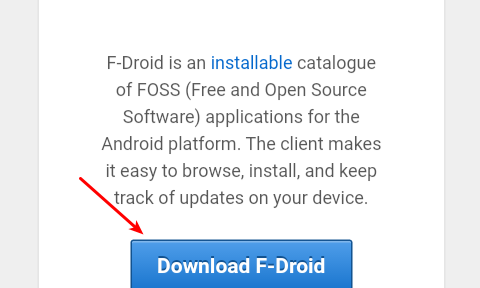

Libera tu Android con F-droid

Android es un sistema operativo basado en software libre, de hecho el núcleo de sus sistema operativo es Linux. Sin embargo, no todo el software que viene en Android es libre. La mayoría de aplicaciones como Google Maps o Google Play no lo son y seguramente las del fabricante del celular tampoco.El primer paso para intentar liberar un celular es instalar FDroid.

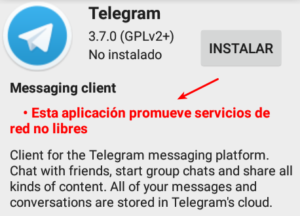

FDroid, es una aplicación que hace más o menos lo mismo que Google Play. Permite instalar, desinstalar y mantener actualizadas las aplicaciones. Una gran diferencia es que solo trae software libre, incluso cuando el software es libre perohace cosas como utilizar servicios que no lo son, nos advierte. Por ejemplo, esto dice de Telegram (yo hubiera sido más duro):

Sigue leyendo Libera tu Android con F-droid

Sigue leyendo Libera tu Android con F-droid